CÓDIGO ABIERTO

Anticiparse al ataque: qué es el pentesting y por qué es clave en ciberseguridad

20 enero 2026

Descubre qué evalúa una prueba de penetración, qué tipos existen y cómo se simula un ataque real para medir el impacto de una intrusión

Un sistema sin actualizar, un acceso compartido, una contraseña repetida… El pentesting detecta esos puntos antes que lo haga un atacante. No se trata de atacar por atacar, sino de pensar como quien quiere entrar… para evitarlo.

¿Qué es el pentesting?

El pentesting, también conocido como prueba de penetración, consiste en la simulación de un ataque real a un sistema software o hardware con el objetivo de encontrar vulnerabilidades para prevenir ataques externos. En otras palabras, poner a prueba tus sistemas informáticos, redes o aplicaciones. Se reproducen las mismas técnicas que usaría un atacante para validar la seguridad en un escenario real.

En este contexto, los términos «hacking ético» y «pruebas de penetración» se utilizan a veces indistintamente, pero hay una diferencia. Desde IBM (International Business Machines) explican que el hacking ético es un campo más amplio de la ciberseguridad que incluye cualquier uso de las habilidades de hacking para mejorar la seguridad de la red. Mientras que las pruebas de penetración son solo uno de los métodos que utilizan los hackers éticos.

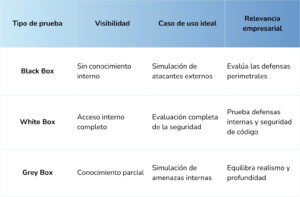

Los tipos de pruebas según el conocimiento que tenga el atacante.

El pentesting no se hace siempre igual. Según la información y los accesos que se proporcionen, la prueba puede simular un ataque muy real o centrarse en encontrar fallos concretos de forma más directa. Por lo tanto, todo dependerá de la cantidad de información previa que tengan los pentesters. Para explicar esta clasificación, conocida como “Cajas”, vamos a hablar de colores que determinarán el realismo de la prueba.

- En una prueba de Caja Negra, los pentesters no tienen información sobre el sistema objetivo. La único que saben es el nombre de la organización o una URL pública. Deben basarse en su propia investigación para desarrollar un plan de ataque, como lo haría un hacker del mundo real. Se utiliza especialmente en pentesting web o pruebas externas.

- En una prueba de Caja Blanca, los analistas tienen total transparencia en el sistema de destino. La empresa comparte detalles como diagramas de red, códigos fuente, credenciales y mucho más. También es conocida como «Crystal Box» o «Clear Box».

- En una prueba de Caja Gris, los pentesters obtienen algo de información, pero no mucha. Por ejemplo, la empresa puede compartir rangos de IP para los dispositivos de red, pero los analistas tienen que sondear esos rangos de IP en busca de vulnerabilidades por su cuenta. Se presenta como la modalidad más común y equilibra la eficiencia de la Caja Blanca con el realismo de la Caja Negra: Permite evaluar el daño potencial que un usuario legítimo podría causar y valida la seguridad interna y la segmentación de la red según explican en WAU Technologies.

Las fases del pentesting.

El pentesting no es una acción puntual ni improvisada. Es un proceso ordenado que reproduce, paso a paso, cómo actuaría alguien que intenta entrar sin permiso en un sistema. Estas son las fases clave:

1. Preparar el terreno (definir límites y objetivos)

Antes de empezar, se establecen las reglas del juego:

Qué sistemas se van a analizar, identificar los nombres de dominio, direcciones IP, hasta dónde se puede llegar y cómo actuar ante cualquier incidente. Esta fase garantiza que la prueba sea segura, legal y alineada con los objetivos del negocio.

No se trata de “probar por probar”, sino de saber exactamente qué se quiere proteger.

2. Mirar con ojos ajenos (análisis, recopilar información)

Aquí comienza el ejercicio de empatía con el atacante, nuestro objetivo es obtener una visión panorámica.

Se analiza qué información está disponible, qué sistemas están expuestos y qué pistas podrían facilitar una entrada no autorizada. Cuanta más información encuentra alguien desde fuera, más fácil lo tiene para entrar.

3. Pensar la estrategia (identificar los puntos más atractivos)

Con toda esa información, se priorizan los posibles caminos de entrada. Como exponen desde WAU Technologies en esta fase se identifican los activos de alto valor y se establecen escenarios para planificar cómo se intentará conseguir acceso al sistema.

No todo se ataca: se eligen los puntos que tendrían más impacto si fueran explotados.

Igual que un ladrón no prueba todas las puertas, sino la más débil.

4. Comprobar los fallos (detectar vulnerabilidades reales)

En esta fase, se analizan los sistemas para identificar errores, configuraciones inseguras o hábitos de riesgo. Se utilizan herramientas para barrer masivamente los activos identificados y el pentester realiza pruebas manuales para detectar vulnerabilidades que las máquinas ignoran.

No solo se buscan fallos “técnicos”, sino también problemas de uso, diseño o lógica.

Aquí se separan los riesgos reales de los que solo lo parecen.

5. Probar qué pasaría si entran (simular el acceso)

Llegado este punto, se intenta comprobar hasta dónde podría llegar un atacante aprovechando esos fallos. El profesional intenta aprovechar las vulnerabilidades confirmadas.

El objetivo no es causar daño, sino entender el impacto real de una intrusión: explotación remota, ataques o aplicaciones web, ataques de contraseñas y/o ingeniería social.

Porque no es lo mismo “podrían entrar” que “esto es lo que pasaría si entran”.

6. Medir el impacto y aprender (demostrar y corregir)

La última fase traduce todo lo ocurrido en aprendizajes claros: qué se ha detectado, qué riesgos existen y cómo solucionarlos. Esta etapa es crucial para que la organización reconozca los riesgos e implemente acciones correctivas. La creación de informes detallados establece un plan claro para la mejora de la seguridad.

El verdadero valor del pentesting no está en encontrar fallos, sino en saber cómo cerrarlos. Y este es el diferenciador clave entre un escaneo de vulnerabilidades y un pentest profesional.

Gracias a estas pruebas, puedes reforzar tus defensas, priorizar inversiones y comprobar si tus equipos y procesos están preparados para responde ante una amenaza real (WAU Technologies).

En resumen.

El pentesting es un ejercicio de anticipación.

Un proceso que permite ponerse en la piel de quien quiere entrar sin permiso para reforzar defensas antes de que sea tarde. Porque la mejor forma de proteger un sistema es entender cómo podría ser atacado.